- 누구나 쉽게 즐기는 c언어 콘서트 2장 연습문제 답

- ex-reg-ex

- 프로그래머스

- simplewebrequest

- dreamhack

- 누구나 쉽게 즐기는 c언어 콘서트 개정판

- 티스토리챌린지

- 누구나 쉽게 즐기는 c언어 콘서트 2장 연습문제

- 누구나 쉽게 즐기는 c언어 콘서트 3장 연습문제 답

- 프로그래머스 짝수의 합

- web-misconf-1

- Session-basic

- Carve Party

- 코딩테스트

- 오블완

- 누구나 쉽게 즐기는 c언어 콘서트 3장 연습문제 풀이

- simple-sqli

- babylinux

- file-download-1

- proxy-1

- Flying Chars

- 프로그래머스 해설

- image-storage

- 워게임

- 누구나 쉽게 즐기는 c언어 콘서트 2장 연습문제 풀이

- 짝수의 합 c

- 짝수의 합

- 누구나 쉽게 즐기는 c언어 콘서트 3장 연습문제

- flag

- cookie

보안 일기

[2] 도구 설치 ~ CTF-d, GrrCon 2015 풀이 본문

1. 도구 설치, 환경 설정, 문제 다운로드

- volatility 설치

- 시스템 환경 변수 설정

- PowerShell 실행

- 문제 다운로드

- volatility Wiki - memory samples

- CTF-d - GrrCON 2015

- 터미널 명령어 일부 학습

- https://velog.io/@hunjison/Windows-Terminal-%EA%B8%B0%EC%B4%88-%EC%82%AC%EC%9A%A9%EB%B2%95

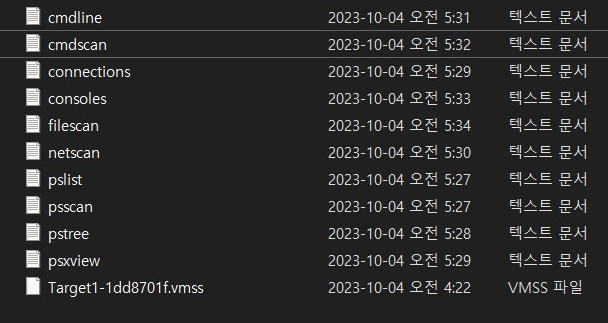

2. Volatility Cridex 풀이 (1)

- volatility : 메모리 관련 데이터를 수집해주는 도구

Volatility 명령어

- volatility -f imageinfo : 메모리 덤프를 보고 어떤 운영체제의 메모리 덤프이다 라고 판단함.

- 왜 필요한가? > 어떤 운영체제인지에 대한 값이 앞으로의 모든 분석에서 사용됨

- 프로세스들의 리스트를 출력 (pslist, psscan, pstree, psxview)

- > pslist.log 를 붙이게 되면 파일로 생성이 됨. → notepad++에서 열어보기

- pslist : 시간 순서대로 출력

- psscan : offset (=메모리 덤프 파일의 어떤 위치에 존재하는지) 순서로 출력, 숨긴 프로세스를 볼 수 있음.

- pstree : PID, PPID 기반으로 구조화해서 보여줌

- psxview : pslist, psscan을 한눈에 볼 수 있음. 숨김 프로세스 찾는 데에 사용

- 의심스러운 프로세스들의 목록 만들기가 중요

- svchost.exe : 악성 코드들이 이 프로세스로 위장을 많이 함.

- 0x81e7bda0:reader_sl.exe : 의심스러움..!

3. Volatility Cridex 풀이 (2)

command line 정보를 볼 것임. 메모리에서 command line 관련 명령어 쓰면 어떤 command line을 썼는지를 검색해볼 수 있음.

- cmdline : 프로세스가 실행될 때 인자값

- consoles : 콘솔에서 입력 & 출력한 값들을 실제로 볼 수 있음

- cmdscan : 콘솔에 입력한 값들을 실제로 볼 수 있음

- filescan : 메모리 내에 존재하는 모든 파일에 대한 정보를 보여줌

dumpfiles → reader_sl.exe 추출 → 추출한 파일을 virustotal에서 검사 -> 2/70 -> 애매하다!

이번에는 네트워크 정보 확인할 것임.

- connections : 연결된 TCP 통신 출력

- sockets : 응답받기를 기다리고 있는 모든 프로토콜에 대한 socket 정보

1480를 쓰고 있는 explorer.exe 가 의심스러움.

- memdump -p : 메모리 덤프 중에서도 프로세스의 메모리 부분을 덤프해서 가져옴.

1640.dmp → strings로 변환해서 키워드 검색

strings_1640.log를 열고 ip주소를 검색했더니 결과 나옴.

추측 시나리오 : adobe -> PDF -> PDF 문서를 통한 악성코드 엄청 많음. reader_sl.exe로 악성 PDF 문서를 읽었을 것임. -> 취약점 -> 악성 URL로 접속

- procdump : 프로세스의 exe 파일 추출

4. CTF-d, GrrCon 2015 풀이 (1)(2)

+) netscan

pstree.log를 살펴보자 -> mstsc.exe 완전 의심스러움!

outlook.exe //메일 -> 메모리 덤프 -> 메일 원본

(여기를 클릭해라~~ (URL) .exe .pdf .docx .xlsx

http://180.76.254.120/AnyConnectInstaller.exe

tv_w32.exe / teamviewer.exe -> 깨끗.

iexplorer.exe

180.76.254.120

아웃룩 메일 -> AnyConeectInstaller.exe -> wcd.exe w.tmp(관리자 패스워드) -> mstsc.exe

악성 exe -> 리버싱

'디지털포렌식' 카테고리의 다른 글

| [3] ~ 브라우저 아티팩트 실습 (0) | 2023.11.22 |

|---|---|

| [3] ~ Prefetch 개념 및 실습 (0) | 2023.11.15 |

| [3] $MFT 개념 및 실습 ~ 바로가기(.LNK)개념 및 실습 (0) | 2023.11.07 |

| [3] Windows 포렌식 개요 & Registry 개요 ~ Windows Registry 실습(2) (1) | 2023.10.11 |

| [0&1] 디지털 포렌식 기초 (0) | 2023.09.27 |